| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 |

- Git

- PYTHON

- hackerrank

- programmers

- 코로나19

- 더현대서울 맛집

- ChatGPT

- gs25

- 우분투

- 데이콘

- 편스토랑

- Baekjoon

- 맥북

- 프로그래머스 파이썬

- dacon

- 금융문자분석경진대회

- 백준

- 프로그래머스

- Real or Not? NLP with Disaster Tweets

- 캐치카페

- 자연어처리

- github

- Kaggle

- SW Expert Academy

- 파이썬

- AI 경진대회

- ubuntu

- 편스토랑 우승상품

- leetcode

- Docker

- Today

- Total

솜씨좋은장씨

[보안 중요!] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -누구냐 넌!!!!! 본문

[보안 중요!] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -누구냐 넌!!!!!

솜씨좋은장씨 2021. 1. 19. 22:04

서버에서 5000포트를 열어두고 Flask로 API 개발을 하면서 로그를 확인하던 중

193.169.252.54 - - [19/Jan/2021 06:53:15] code 400, message Bad HTTP/0.9 request type ('\x03\x00\x00/*à\x00\x00\x00\x00\x00Cookie:')

193.169.252.54 - - [19/Jan/2021 06:53:15] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -

193.169.252.54 - - [19/Jan/2021 06:53:16] code 400, message Bad HTTP/0.9 request type ('\x03\x00\x00/*à\x00\x00\x00\x00\x00Cookie:')

193.169.252.54 - - [19/Jan/2021 06:53:16] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -

193.32.164.26 - - [19/Jan/2021 07:52:43] code 400, message Bad HTTP/0.9 request type ('\x03\x00\x00/*à\x00\x00\x00\x00\x00Cookie:')

193.32.164.26 - - [19/Jan/2021 07:52:43] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -

193.32.164.26 - - [19/Jan/2021 07:52:44] code 400, message Bad HTTP/0.9 request type ('\x03\x00\x00/*à\x00\x00\x00\x00\x00Cookie:')

193.32.164.26 - - [19/Jan/2021 07:52:44] "/*àCookie: mstshash=Administr" HTTPStatus.BAD_REQUEST -위와 같은 로그가 계속 나오길래 처음에는 아 뭔가 서버에 문제가 있나보다 싶었습니다.

그런데 처음에는 빈도수가 한 두번이었다면 시간이 갈수록 로그가 남는 빈도수가 점점 높아져 우리의 친구 구글에게

물어보았습니다.

도와줘 구글!

mstshash=administr explained · Issue #221 · olipo186/Git-Auto-Deploy

Guys, I know this repo isn't directly involved with the issue, but if you don't mind much I'll put this here (since there's no appropropriate place for this online anyway). So hopef...

github.com

검색해서 나온 글 중 가장 첫번째 분의 글을 보니 저와 비슷한 증상이었습니다.

읽어보니 외부에서 누군가가 계속 공격을 시도한 것이었습니다.

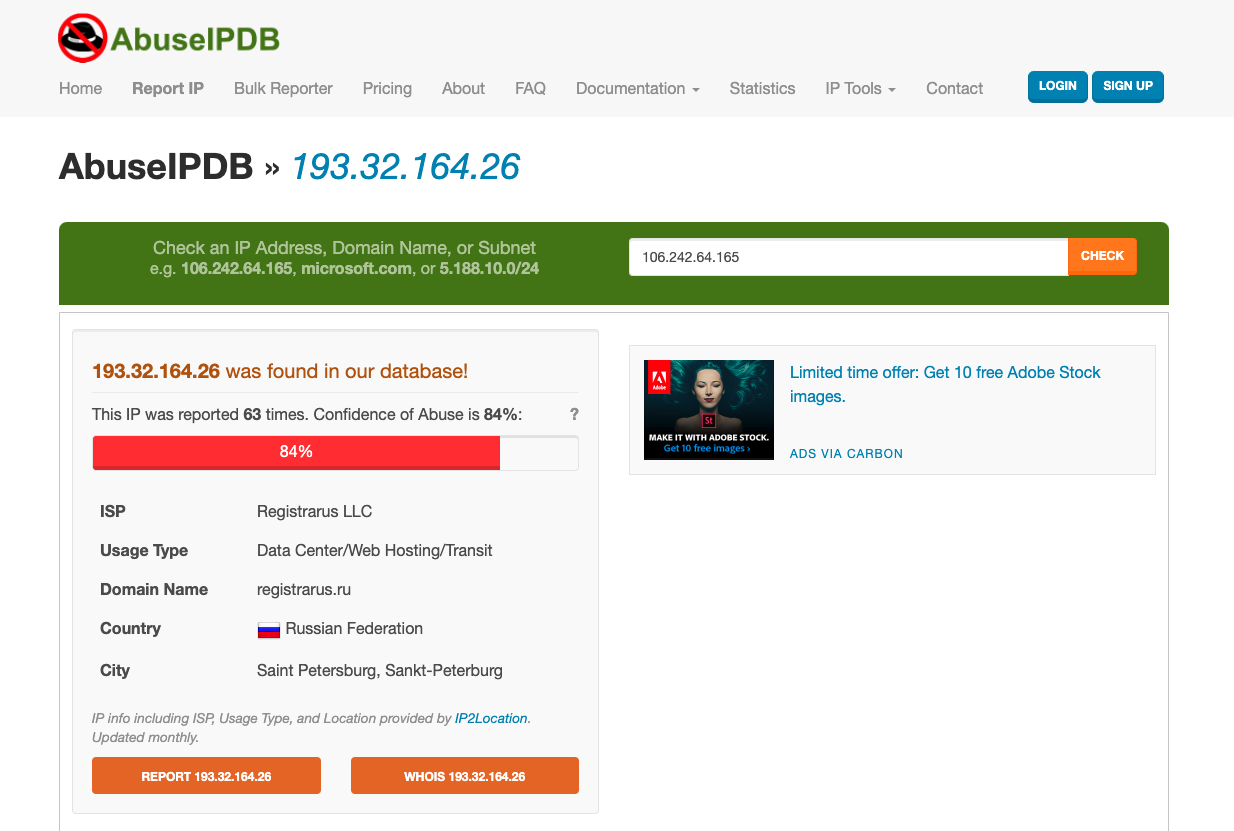

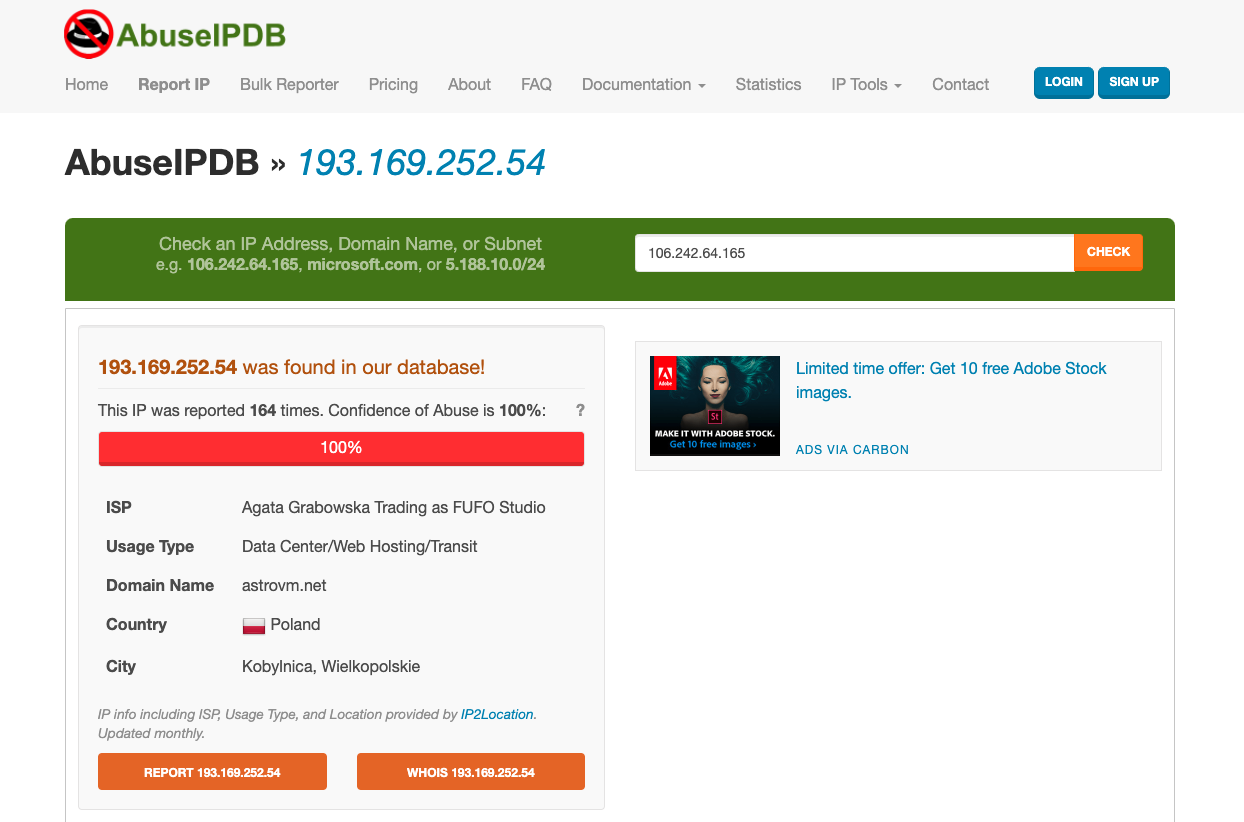

또 다른 글에서 공격한 ip가 어디서 공격한 ip인지 알아볼 수 있는 사이트가 있다고 하여 로그에 있는 ip를 검색해보았습니다.

193.169.252.54 | Agata Grabowska Trading as FUFO Studio | AbuseIPDB

Check an IP Address, Domain Name, or Subnet e.g. 121.53.81.10, microsoft.com, or 5.188.10.0/24

www.abuseipdb.com

제 로그에 있던 아래의 두 ip를 검색해 보았습니다.

193.32.164.26

193.169.252.54

193.32.164.26는러시아 193.169.252.54는 폴란드 였습니다.

Elasticsearch 보안 관련 주의 사항!

최근 프로젝트를 진행하면서 개발하는 서버에 Elasticsearch를 설치해두고 편하게 사용하기 위하여 Elasticsearch의 9200 포트, Kibana의 5601 포트에 대해서 외부의 모든 접근을 허용하도록 인바운드 규칙

somjang.tistory.com

지난 Elasticsearch read_me 사건이 떠올라 바로 5000번 포트는 필요한 곳에서만 접근이 가능하도록 변경하였습니다.

이와 비슷한 경험들이 곳곳에 적혀있는것 같았습니다.

서버 털릴뻔했습니다. - Study For Us

라즈베리파이 3로 팀 다운로드 서버로 쓰고 있습니다.오늘 nginx access.log 열어봤는데 누군가 phpmyadmin으로 해킹 시도를 하더라고요.다행히 주소를 특이하게 해논덕분에 털리지는 않았습니다.54.37.2

studyforus.com

프린터가 지 맘대로 프린트를 하네요. - Study For Us

♥+&àCookie: mstshash=hello이렇게 쓰인 내용으로 프린트가 되는데 누가 원격으로 해킹 접속해서 프린트하는 건가요?

studyforus.com

앞으로 이런 보안에 관련된 부분에 대해서 더 경각심을 가지게 되는 계기가 된 것 같습니다.

다들 보안 잘 신경써서 피해를 예방하시기 바랍니다~

읽어주셔서 감사합니다.

'유용한 정보 > 기타' 카테고리의 다른 글

| 정부24 코로나 19 예방접종 증명서 발급 방법! - PDF 파일로 저장하기! (0) | 2021.10.15 |

|---|---|

| Microsoft Visual C++ Build Tools 설치 패키지가 없거나 손상되었습니다. 해결 방법! (8) | 2021.08.18 |

| [Pycharm] ssh 터미널에서 한글이 깨질 경우 해결 방법 (0) | 2021.01.08 |

| [curl] curl: symbol lookup error: /home/ubuntu/anaconda3/bin/../lib/libcurl.so.4: undefined symbol: SSLv2_client_method 해결방법 (0) | 2020.10.12 |

| 비싼 GPU! 지원 받아 무료로 사용해보자! Ai Hub GPU 신청 방법! (0) | 2020.07.14 |